Sau khi phân tích mã độc này, các nhà nghiên cứu của Kaspersky đã phát triển một công cụ miễn phí cho phép nạn nhân khôi phục các tệp bị ảnh hưởng mà không cần sử dụng khóa của kẻ tấn công. Công cụ này đã có sẵn trên trang web No Ransom (tải miễn phí tại: https://noransom.kaspersky.com/).

Yanlouwang được phát hiện lần đầu tiên vào tháng 10.2021. Theo kết quả đo từ xa của Kaspersky, Yanlouwang đã và đang tấn công các doanh nghiệp lớn ở Mỹ, Thổ Nhĩ Kỳ, Brazil và các quốc gia khác.

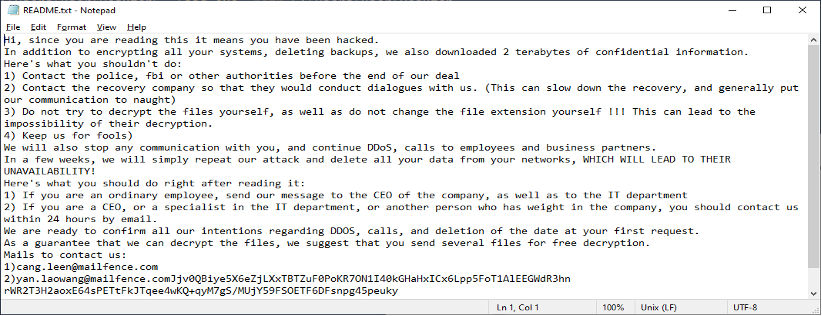

Một cuộc tấn công sử dụng Yanluowang bắt đầu bằng việc một người điều khiển khởi chạy việc mã hóa theo cách thủ công. Trong khi mã hóa tệp của nạn nhân, mã độc này thay đổi phần mở rộng tệp thành “.Yanlouwang.” Sau khi tấn công máy tính, một tập tin truy cập mở được để lại với ghi chú tiền chuộc. Tội phạm mạng đe dọa nạn nhân rằng nếu họ đến gặp cảnh sát, tất cả các tệp trên máy tính bị nhiễm sẽ bị xóa.

Ngay cả sau khi xóa tất cả các tệp, chúng vẫn không dừng lại: các tác giả của Yanluowang đe dọa sau đó sẽ tấn công toàn bộ công ty bằng các cuộc tấn công DDoS và lây nhiễm mã độc tống tiền trên máy tính của nhân viên công ty.

|

Ví dụ về ghi chú tống tiền của một cuộc tấn công Yanluowang |

chụp màn hình |

Các chuyên gia của Kaspersky đã phân tích mã độc tống tiền này và tìm ra lỗ hổng cho phép nạn nhân giải mã các tập tin trên máy tính bị nhiễm virus. Người dùng cần có một hoặc nhiều tệp gốc và tải xuống một công cụ giải mã được thiết kế đặc biệt. Sau đó nạn nhân có thể giải mã các tệp bị ảnh hưởng một cách độc lập.

Yanis Zinchenko, nhà nghiên cứu bảo mật tại Kaspersky cho biết: “Mặc dù Yangluowang không phải là một mối đe dọa mã độc tống tiền phổ biến, nó vẫn gây tổn hại cho người dùng và trong cuộc chiến chống lại mã độc tống tiền, mọi chương trình độc hại bị đánh bại đều có giá trị. Mã độc tống tiền là một mối đe dọa quốc tế và đó là lý do vì sao cộng đồng mạng cần hợp tác trong cuộc chiến chống lại mã độc tống tiền. Chúng tôi hy vọng đóng góp của chúng tôi sẽ giúp ích cho các tổ chức bị Yanlouwang tấn công”.

Bình luận (0)