Theo Bleeping Computer, một lỗ hổng kết xuất bộ nhớ mới được phát hiện trong ứng dụng KeePass có thể giúp kẻ tấn công lấy mật khẩu chính ở dạng văn bản ngay cả khi cơ sở dữ liệu bị khóa hoặc chương trình bị đóng. Bản vá lỗi nghiêm trọng này sẽ chỉ có sớm nhất là từ đầu tháng 6.

Báo cáo lỗ hổng này từ một nhà nghiên cứu bảo mật, ông đã công bố một bằng chứng khả năng khai thác thành công nó. Kẻ tấn công qua đó có thể thực hiện lấy thông tin trong bộ nhớ để thu thập mật khẩu chính ở dạng văn bản, ngay cả khi cơ sở dữ liệu KeePass bị đóng, chương trình bị khóa hoặc thậm chí là không mở. Khi lấy ra khỏi bộ nhớ, một hoặc hai ký tự đầu tiên của mật khẩu sẽ bị thiếu, nhưng sau đó có thể đoán được toàn bộ chuỗi.

Công cụ khai thác này được viết cho nền tảng Windows, nhưng Linux và macOS được cho là cũng dễ bị tấn công vì vấn đề tồn tại bên trong KeePass chứ không thuộc hệ điều hành. Để thực hiện việc khai thác mật khẩu, kẻ tấn công sẽ cần quyền truy cập vào máy tính từ xa (có được thông qua phần mềm độc hại) hoặc trực tiếp trên máy nạn nhân.

Theo chuyên gia bảo mật, tất cả các phiên bản KeePass 2.x đều bị ảnh hưởng. Nhưng KeePass 1.x, KeePassXC và Strongbox - các trình quản lý mật khẩu khác tương thích với tệp cơ sở dữ liệu KeePass đều không bị ảnh hưởng.

Bản sửa lỗi sẽ có trong KeePass phiên bản 2.54, có thể ra mắt vào đầu tháng 6.

Lỗi bảo mật mới khiến KeePass gặp nguy hiểm vì hiện chưa có bản vá

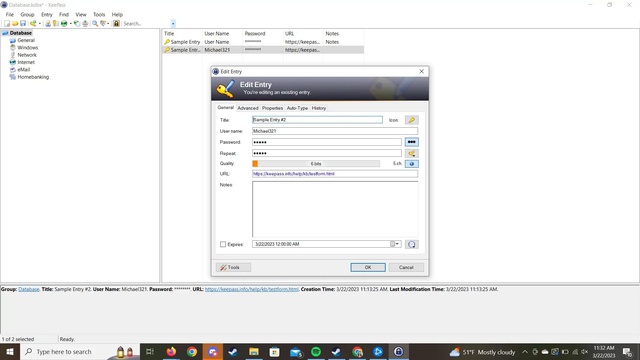

CHỤP MÀN HÌNH

Hiện đã có phiên bản thử nghiệm chưa ổn định của KeePass với các biện pháp giảm thiểu nguy cơ bảo mật, nhưng báo cáo từ Bleeping Computer cho biết nhà nghiên cứu bảo mật đã không thể tái tạo việc lấy cắp mật khẩu từ lỗ hổng nữa.

Tuy nhiên, ngay cả sau khi KeePass được nâng cấp lên phiên bản đã sửa lỗi, mật khẩu vẫn có thể xem được trong các tập tin bộ nhớ của chương trình. Để bảo vệ hoàn toàn, người dùng cần phải phải xóa hoàn toàn máy tính bằng chế độ ghi đè lên dữ liệu hiện có, sau đó cài đặt lại hệ điều hành mới.

Các chuyên gia đưa ra lời khuyên rằng một chương trình diệt virus tốt sẽ giảm thiểu khả năng, và người dùng cần thay đổi mật khẩu chính của KeePass sau khi phiên bản chính thức được cung cấp.

Bình luận (0)