Theo Thehackernews, một thành phần hệ thống cốt lõi của Ryzen mà AMD thuê gia công từ một nhà sản xuất chip của Đài Loan có tên ASMedia hiện đi kèm một thành phần cửa hậu (backdoor) để nhà sản xuất này có thể khai thác bên trong.

Được biết lỗ hổng này được phát hiện bởi CTS Labs - công ty đã nghiên cứu về sự an toàn của bộ xử lý Ryzen mới nhất từ AMD trong 6 táng qua, bao gồm EPYC, Ryzen, Ryzen Pro và Ryzen Mobile, với nhiều khám phá liên quan đến nó.

Trước khi nói về những lỗ hổng và làm thế nào chúng làm việc, bạn cần nhớ rằng ở thời điểm hiện tại không có bản vá nào cho những lỗ hổng này. Điều đó có nghĩa nếu bạn đang chạy một bộ xử lý Ryzen, hãy cẩn thận trước khi bản vá được phát hành trong vài tuần tới.

CTS Labs nói: “Các lỗ hổng bảo mật của firmware như Masterkey, Ryzenfall và Fallout sẽ phải mất vài tháng để khắc phục. Các lỗ hổng phần cứng như Chimera không thể khắc phục được và yêu cầu giải pháp, có thể khó khăn và gây ra những phản ứng phụ không mong muốn”.

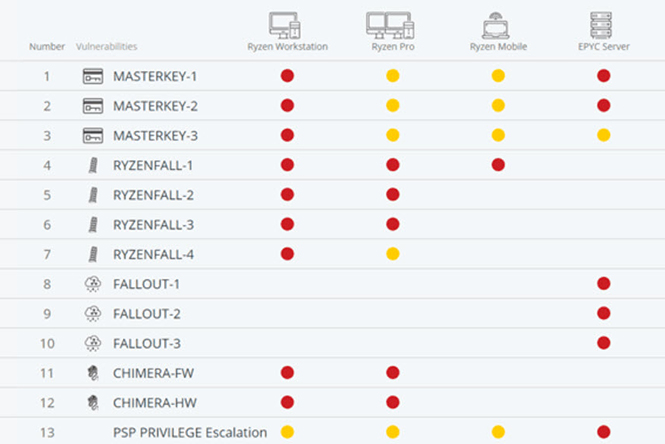

Những lỗ hổng này được chia thành 4 loại, bao gồm Ryzenfall, Fallout, Masterkey và Chimera. Cả bốn lỗ hổng này đều dẫn trực tiếp vào bộ xử lý AMD, nơi những dữ liệu nhạy cảm như mật khẩu và các khóa mã hóa được lưu trữ, nhưng chúng đạt được mục tiêu theo những cách khác nhau.

Danh sách lỗ hổng xuất hiện trong gia đình bộ xử lý Ryzen của AMD

|

Nguy cơ thực sự của những lỗ hổng này là bản chất lan rộng của chúng. Một khi ai đó đã truy cập vào Secure Processor thông qua Ryzenfall hoặc Masterkey, họ có thể làm rất nhiều điều mà không bị phát hiện. Viễn cảnh này là rất nguy hiểm, cho phép người đó có thể tiếp xúc với các dữ liệu nhạy cảm và thực hiện các hành vi độc hại trên quy mô lớn.

Không giống như các lỗ hổng Spectre và Meltdown, những lỗ hổng mới này không được cung cấp cho AMD trước khi công bố báo cáo. Để đáp lại, AMD cho biết CTS Lab là một công ty chưa từng biết trước đây bởi AMD, và công ty cảm thấy bất thường đối với một công ty an ninh công bố nghiên cứu của họ cho báo chí mà không yêu cầu thời gian hợp lý để một công ty ảnh hưởng điều tra và giải quyết các phát hiện.

Bình luận (0)