Theo ghi nhận từ trang bleepingcomputer, có hàng loạt biến thể mới được cho là của WannaCry đang được chia sẻ trên mạng, điều này cho thấy xu hướng tấn công bằng mã độc tống tiền chưa có dấu hiệu sụt giảm.

DarkoderCrypt0r

Trong số bốn mẫu phát triển mới, DarkoderCrypt0r là phiên bản nguy hiểm nhất vì nó thực sự mã hóa tập tin trên máy tính. Hacker đã sao chép màn hình khóa của WannaCry và thay thế bằng tiêu đề khác, địa chỉ nhận bitcoin cũng như chữ ký nhận diện cũng hoàn toàn mới.

DarkoderCrypt0r sẽ tiến hành mã hóa tập tin trên máy tính để đòi tiền chuộc

|

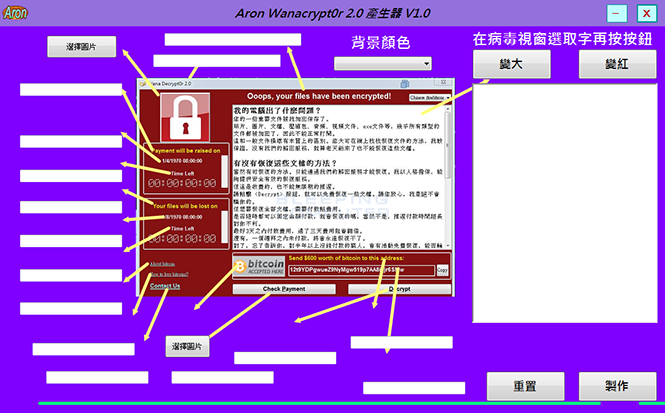

Aron WanaCrypt0r 2.0 Generator v1.0

Về cơ bản, đây là chương trình mà hacker phát triển để cung cấp cho một chương trình ransomware tùy biến. Nó cho phép ai đó tạo ra một màn hình khóa WannaCry tùy biến mà các nhà phát triển có thể thay đổi nội dung văn bản, hình ảnh và màu sắc màn hình khóa.

Generator v1.0 về cơ bản giúp tạo ra màn hình khóa tùy biến phong cách WannaCry

|

Wanna Crypt v2.5

Wanna Crypt v2.5 đang trong giai đoạn phát triển vì nó chỉ hiển thị màn hình khóa được đặt ở bên dưới khi khởi chạy.

Wanna Crypt v2.5 hiện ở dạng mã độc đang được phát triển

|

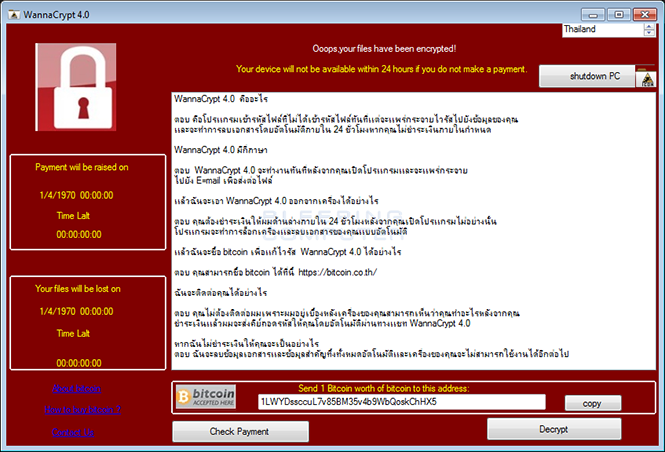

Giống như Wanna Crypt v2.5, WannaCrypt 4.0 đang trong giai đoạn phát triển và không mã hóa bất cứ thứ gì tại thời điểm này. Một điều đáng chú ý của WannaCrypt 4.0 là nó cho phép lựa chọn hiển thị với ngôn ngữ tiếng Thái cho màn hình khóa.

WannaCrypt 4.0 có thể hiển thị nội dung văn bản cảnh báo bằng tiếng Thái

|

Theo anh Nguyễn Hồng Phúc, một chuyên gia hoạt động bảo mật độc lập thì người dùng có thể áp dụng một số phương pháp sau khi bị nhiễm WannaCry:

- Ngắt ngay lập tức các máy tính bị nhiễm khỏi mạng LAN, tránh để nó lây lan qua các máy khác

- Cần cân nhắc khi trả tiền chuộc dữ liệu cho tác giả mã độc WannaCry. Hiện chưa có báo cáo nào về việc chúng có đưa mã giải mã hay không

- Hiện có thông tin là WannaCry có lỗi trong cách thức nó mã hóa dữ liệu, nên các chuyên gia bảo mật đang thử tìm cách khai thác và viết công cụ giải mã. Vì thế, nếu dữ liệu quá quan trọng thì có thể cất ổ cứng đi chờ công cụ giải mã được cung cấp.

- Nếu dữ liệu không quá quan trọng, thì nên format toàn bộ ổ cứng và cài lại Windows. Lưu ý, phải xóa sạch toàn bộ ổ cứng, nếu chỉ xóa ổ C và cài lại thì vẫn bị nhiễm mã độc.

- Các dữ liệu quan trọng người dùng nên lưu vào một ổ cứng và cất chúng vào một nơi an toàn, hoặc có thể sử dụng phương pháp sao lưu dữ liệu vào các dịch vụ lưu trữ đám mây.

- Ngắt ngay lập tức các máy tính bị nhiễm khỏi mạng LAN, tránh để nó lây lan qua các máy khác

- Cần cân nhắc khi trả tiền chuộc dữ liệu cho tác giả mã độc WannaCry. Hiện chưa có báo cáo nào về việc chúng có đưa mã giải mã hay không

- Hiện có thông tin là WannaCry có lỗi trong cách thức nó mã hóa dữ liệu, nên các chuyên gia bảo mật đang thử tìm cách khai thác và viết công cụ giải mã. Vì thế, nếu dữ liệu quá quan trọng thì có thể cất ổ cứng đi chờ công cụ giải mã được cung cấp.

- Nếu dữ liệu không quá quan trọng, thì nên format toàn bộ ổ cứng và cài lại Windows. Lưu ý, phải xóa sạch toàn bộ ổ cứng, nếu chỉ xóa ổ C và cài lại thì vẫn bị nhiễm mã độc.

- Các dữ liệu quan trọng người dùng nên lưu vào một ổ cứng và cất chúng vào một nơi an toàn, hoặc có thể sử dụng phương pháp sao lưu dữ liệu vào các dịch vụ lưu trữ đám mây.

Bình luận (0)